Cyber threat intelligence

Observez ce qui est hors de portée !

Découvrez notre offre Cyber Threat Intelligence : Une offre de renseignement sur les menaces cyber et d’intelligence économique adaptées aux enjeux particuliers des entreprises. Découpée en 4 modules complémentaires: Risk Anticipation – Asset Security Monitoring – Dataleak Detection – Brand Protection.

Cette offre a pour objectif d’anticiper et de détecter les menaces cyber liées à votre exposition en vous accompagnant dans l’amélioration de votre posture de défense sous des angles tactiques, opérationnels et techniques.

La Cyber Threat Intelligence répond à vos objectifs

Un service contextualisé

Protégez votre activité des compromissions, anticipez les coûts liés aux cybermenaces et profitez d’un service contextualisé selon vos besoins !

Actif depuis 2014, notre service managé repose sur une technologie unique, en développement permanent, alimentant une cellule d’analystes en intelligence économique et d’experts techniques couvrant à la fois des besoins métiers et des problématiques techniques.

- Protéger votre activité face aux menaces cyber et compromissions

- Lutter contre les fuites de données (entreprise, personnelles…)

- Anticiper et éviter les coûts importants liés à une compromission

- Bénéficier d’une veille efficace & contextualisée

- Répertorier, caractériser et analyser les menaces

- Profiter d’une cartographie continue de votre exposition

Notre offre Cyber Threat Intelligence

4 services – Complémentaires, modulables & évolutifs.

En observant un large spectre de sources ouvertes, nous vous aidons à identifier le paysage de vos menaces et optimisons votre posture de défense face à des cas de fraudes, fuites de données institutionnelles ou personnelles, des préparations d’attaques ou le développement de votre shadow IT.

Sur abonnement, nous accompagnons la construction de votre programme de Threat Intelligence, mettons en place notre démarche via notre portail et des échanges continus auprès d’un analyste dédié au pilotage de votre service Threat Intelligence.

DataLeak Detection

Module de détection contre la fuite de données en 4 étapes.

Détection

Réaliser un état des lieux des données fuitées et exposées sur Internet concernant vos marques.

Analyse

Identifier vos points critiques et la source des fuites :

- Le volume de données internes/stratégiques accessibles publiquement depuis Internet

- Le type de bonnes/mauvaises pratiques des collaborateurs en matière de confidentialité des données et de protection du patrimoine informationnel

Alerte

Vous alerter et vous transmettre les informations nécessaires à la bonne compréhension de vos risques

Remédiation et protection

Suite à l’état des lieux, notre cellule Cyber Threat Intelligence concevra un plan de recommandations adapté à votre niveau d’exposition et à vos enjeux/besoins.

Asset Security Monitoring

Module de maîtrise de votre empreinte internet.

Notre service Asset Security Monitoring a pour objectif de réduire votre surface d’attaque disponible et ainsi maîtriser votre exposition sur Internet en surveillant les actifs de votre périmètre tout en suivant son évolution. Cela passe par :

- Discovery : Identification de votre surface non connue (cas de Shadow IT)

- Monitoring : Surveillance de votre surface d’attaque connue et détection de vos actifs compromis

Brand(s) Protection

Module de lutte contre la fraude.

Notre service de lutte contre la fraude consiste à surveiller le niveau d’exposition d’une entité en risque de fraude.

Afin de protéger au mieux vos marques, nous ciblons nos recherches autours de 3 axes principaux :

- Lutte contre le phishing : Surveillance des enregistrements de nouveaux domaines afin d’anticiper des campagnes de phishing et de prévenir le cyberquatting & typoquatting.

- Lutte contre la fraude : Sur les différentes couches du web (Deep, Dark & Surface) notre Cellule analyse vos réseaux, plateformes, marchés noirs, afin d’y détecter des marqueurs frauduleux relatifs à l’entité ciblée (Lutte contre la fraude numérique : contrefaçon, vente frauduleuse de données, partage de schéma de fraude…)

- Lutte contre le hacktivisme : surveillance des Réseaux Sociaux et forums afin de détecter des campagnes de dénigrement pouvant avoir un impact cyber sur vos entités.

Sur les différentes couches du web (Deep, Dark & Surface) notre Cellule de Veille analyse vos réseaux, plateformes, marchés noirs, afin d’y détecter des marqueurs relatifs à l’entité ciblée.

Risk Anticipation

Module de prévention des risques cyber.

Notre service Risk Anticipation a pour objectif de vous tenir informé des dernières menaces et risques cyber (IoC & TTP), du généraliste au ciblé afin que vous puissiez vous en prémunir :

- Anticipation des risques généraux : veille sur les vulnérabilités et actualités cyber (attaques majeures par exemple) et envoi de courts bulletins d’information réguliers.

- Anticipation des risques ciblés : veille et rédaction d’une note de renseignement sur un secteur d’activité spécifique.

Expertise OpenCTI : accompagnement technique et fonctionnel à la construction d’un programme de threat intelligence autour d’OpenCTI, au déploiement et à l’usage.

Ce module est disponible en Français et/ou en Anglais.

Vous souhaitez être informé lors de la découverte d’une vulnérabilité dans des logiciels que vous utilisez ? En complément, découvrez notre service de Veille SSI.

Je choisis Intrinsec pour ma Cyber Threat Intelligence !

Les points forts

Dimension pure-player : Une expertise 360° sur la cybersécurité pour répondre à tous vos enjeux mais aussi enrichir vos prestations

Une équipe de renseignement aux profils complémentaires utilisant l’ensemble de nos compétences

Une capacité d’investigation OSINT & SOCMINT (Social Media Intelligence) développée au quotidien depuis plus de 5 ans

Des équipes polyglottes pour appréhender vos enjeux, même à l’international

Une forte expérience dans la détecton & la réponse : Connaissance des threat actors et de leurs méthodes, visibilité sur les dernières attaques et vulnérabilités…

Je veux plus d’informations !

Laissez-nous un message décrivant vos besoins en sécurité, ou bien contactez-nous si vous souhaitez avoir des informations concernant nos services Cyber Threat Intelligence ou nos modules CTI : Dataleak Detection, Asset Security Monitoring, Brand Protection, Risk Anticipation.

N’oubliez pas de renseigner votre adresse e-mail ou téléphone afin que nous puissions vous recontacter rapidement.

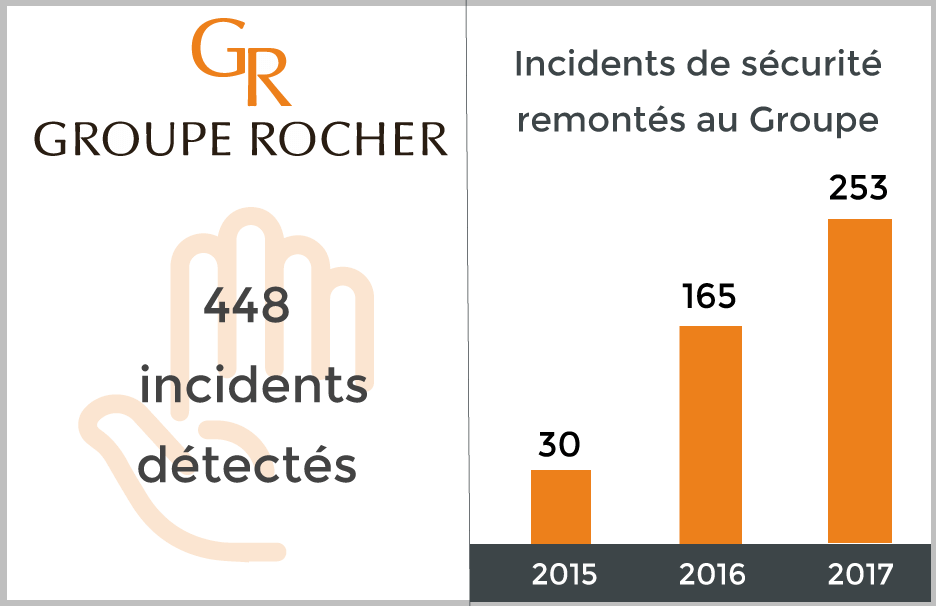

Cas client : Groupe Rocher

Questions fréquemment posées

Comment le service fonctionne et est-il intrusif ?

Quels types d'incidents le service aborde-t-il ?

- Préparation d’attaques (DDOS, Phishing, Arnaques, Intrusion)

- Compromission de systèmes ou applications

- Utilisation de systèmes dans d’autres attaques

- Fuite de données clients, métier, entreprise ou personnelles

- Exposition de systèmes sensibles

- Captation de données clients

- Fraudes

- Typosquatting

- Usurpation de marques

- Cyber Délinquance

Est-ce que vous faites de la gestion de vulnérabilités et de l'analyse de malwares ?

- La gestion des vulnérabilités passe par notre collaboration avec notre SOC, qui opère des outils de gestion de vulnérabilités. Nous pouvons scanner des systèmes détectés dans le cadre du service.

- L’analyse de malwares s’effectue en collaboration avec notre CERT : nous pouvons escalader rapidemment des analyses d’artefacts, fichiers, emails et tout autre élément malveillant et réinjecter les résultats dans le flux de marqueurs.

Est-ce que le service adresse l'E-Reputation ?

Qu'est-ce qui vous différencie de vos concurrents ?

- Une expérience accumulée depuis 2014, nous positionnant sur des versants tactiques, opérationnels et techniques

- Une approche technologique maîtrisée à 100%, développée par Intrinsec, autant dans les moyens d’analyses que dans Portal, plateforme de pilotage et sécurité as a service.

- Une cellule multilingue & aux expertises variées combinant des capacités d’intelligence économique et d’expertise technique en cybersécurité

Nous prenons une posture de place de centralisation des démarches Threat Intell des organisations en rassemblant sous notre pilotage l’apport de plusieurs partenaires (E-Reputation, Threat intell stratégique, couvertures géographiques complémentaires, …) pour les organismes ayant des besoins avancés.

Avis d’experts

China : Vulnerabilities as a strategic resource

Key findingsThis report presents: The Regulations on the Management of Network Product Security Vulnerabilities (RMSV), an extension of China's 2017 Cybersecurity Law, targeting hardware/software companies as well as cybersecurity researchers. The RMSV prohibits the...

A stalker in the box: infrastructure linking PandorahVNC and Mesh Central

Key findings The online presence of “all_father”, the user advertising PandorahVNC. The capabilities of PandorahVNC and other known threat actors that were observed using it. An infrastructure related to PandorahVNC which is advertised as “anonvnc” and is linked with...

The EV Code Signature Market for eCrime

Key findings Code Signing Technology allows developers to digitally sign their programs, ensuring authenticity and integrity. This can be exploited by malicious actors to bypass security measures, gain privileges, and deceive users with seemingly legitimate...

Matanbuchus & Co: Code Emulation and Cybercrime Infrastructure Discovery

Key findings How a pivot on the Whois of the C2 domains of Matanbuchus can be leveraged to anticipate future campaigns and wider threats. A seemingly Russia-based Bulletproof hosting service is currently used by impactful intrusion sets leveraging Matanbuchus and...

ThreeAM ransomware

ThreeAM ransomwareKey findings In this report are presented: Intrinsec’s CTI analysts unveil a new extortion scheme being tested by ThreeAM via X (previously known as Twitter). Bots could have been used to automatically name and shame amongst followers of its victims'...

Cybercrime Threat Landscape August 2023

Here is a retrospective of the major trends observed by Intrinsec's Cyber Threat Intelligence team regarding the month of September 2023. This cybercrime threat landscape analysis will particularily highlight : Increase of ransomware attacks between August &...

Lumma Stealer actively deployed in multiple campaigns

LummaC2 Stealer Key findings In this report are presented: Lumma Stealer, also known as LummaC2 Stealer, is a malware-as-a-service sold through Telegram and Russian-speaking cybercrime forums. In this report, the following will be addressed: The presence of Lumma in...

Ongoing threats targeting the energy industry

Cyber Threats targetting the energy industry GuLoader Information reportKey findings In this report are presented: The origin of the malware and information about the company running it. How multiple companies from the energy sector including, three French companies...

Cybercrime Threat Landscape August 2023

Here is a retrospective of the major trends observed by Intrinsec's Cyber Threat Intelligence team regarding the month of August 2023. This cybercrime threat landscape analysis will particularily highlight : Decrease of ransomware attacks between July & August...

Cybercrime Threat Landscape July 2023

Here is a retrospective of the major trends observed by Intrinsec's Cyber Threat Intelligence team regarding the month of July 2023. This cybercrime threat landscape analysis will particularily highlight : Increase of ransomware attacks between June & July 2023...